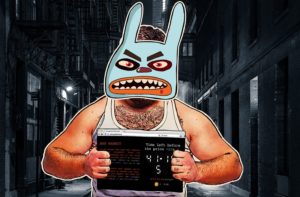

Atacul cibernetic “Iepurele cel Rău” a fost foarte “activ” anul acesta

Atacul cibernetic botezat Bad Rabbit (“Iepurele cel Rău”) a reuşit performanţa să urce pe locul al treilea ca proporţii globale în ceea ce priveşte problemele create. Primele semne au apărut în octombrie 2017, iar ţintele predilecte au fost reţelele corporate, precum şi instituţii media din Rusia. Legătura pe care experţii în securitate cibernetică au făcut-o între Bad Rabbit şi ExPetr, un alt atac celebru, a avut la bază faptul că noua ameninţare utiliza un exploit din gama “Eternal”, de această dată denumit, însă, EternalRomance. La distanţă de aproximativ doi ani de la atacul din 2017, virusul a revenit în forţă în vara acestui an, cu o altă “faţă”, afectând grav bazele de date ale unor instituţii de sănătate din ţara noastră şi nu numai.

Atacul cibernetic botezat Bad Rabbit (“Iepurele cel Rău”) a reuşit performanţa să urce pe locul al treilea ca proporţii globale în ceea ce priveşte problemele create. Primele semne au apărut în octombrie 2017, iar ţintele predilecte au fost reţelele corporate, precum şi instituţii media din Rusia. Legătura pe care experţii în securitate cibernetică au făcut-o între Bad Rabbit şi ExPetr, un alt atac celebru, a avut la bază faptul că noua ameninţare utiliza un exploit din gama “Eternal”, de această dată denumit, însă, EternalRomance. La distanţă de aproximativ doi ani de la atacul din 2017, virusul a revenit în forţă în vara acestui an, cu o altă “faţă”, afectând grav bazele de date ale unor instituţii de sănătate din ţara noastră şi nu numai.

Conform Agerpres, la momentul declanşării operaţiunii Bad Rabbit (24 octombrie 2017), numele atacului apare pe site-ul Darknet asociat cu mesajul de răscumpărare, iar experţii în securitate cibernetică susţin că suma cerută de către hackeri era de 0,05 bitcoin, echivalentul a aproximativ 280 de dolari, la vremea respectivă. Suma a crescut, ulterior, la 300 de dolari. Întreg procesul de intruziune al atacatorilor avea în centru distribuirea către utilizatori a unui program fals Adobe Flash, pe care victimele îl descarcă pe propriile computere.

Ulterior, utilizatorul lansează manual fişierul .exe al programului şi, automat, declanşează infectarea terminalului. În acest mod, Bad Rabbit a reuşit să infecteze mai multe instituţii media din Rusia, printre care agenţia de presă Interfax, principalul site de ştiri din Sankt-Petersburg, Fontanka.ru, dar şi firma de securitate Group-IB. În acelaşi timp, în Ucraina, a fost afectată funcţionarea sistemelor informatice ale Aeroportului Internaţional din Odesa, iar metroul din Kiev, atacat cibernetic, în iunie 2017, de NotPetya, preciza că nu acceptă plata cu carduri bancare, fără a vorbi însă despre vreo problemă de securitate.

Pe baza investigaţiei cercetătorilor Kaspersky, atacul era unul clar direcţionat împotriva reţelelor corporatiste, prin folosirea de metode similare celor întâlnite în atacul ExPetr. De altfel, o parte din codul folosit în Bad Rabbit a fost identificat anterior în ExPetr. Alte asemănări cu ExPetr scoteau în evidenţă faptul că aceeaşi listă de domenii era utilizată pentru atac (unele dintre aceste domenii au fost sparte în iunie 2017, dar nu au fost utilizate), precum şi aceleaşi tehnici utilizate pentru a răspândi malware-ul în reţelele corporate. Ambele atacuri au apelat la Windows Management Instrumentation Command-line (WMIC) în acest scop.

“Cu toate acestea, există o diferenţă: spre deosebire de ExPetr, Bad Rabbit nu foloseşte exploit-ul EternalBlue pentru a infecta, dar foloseşte EternalRomance pentru a se deplasa în reţeaua locală”, sunt de părere specialiştii. Aceştia consideră că în spatele ExPetr şi BadRabbit se află acelaşi autor, dar spre deosebire de ExPetr, Bad Rabbit pare să nu fie un “wiper” (ştergător), ci un ransomware care criptează anumite tipuri de fişiere şi instalează un bootloader modificat, împiedicând astfel PC-ul să pornească normal.

“Deoarece nu este un wiper, este posibil ca autorii să aibă capacitatea de a decripta parola, care, la rândul său, este necesară pentru a decripta fişierele şi a permite computerului să pornească sistemul de operare. În cazul în care Bad Rabbit nu a criptat întregul disk este posibilă recuperarea fişierelor din copiile «shadow», dacă acestea au fost activate înainte de atac”, notează Kaspersky. În ţara noastră, Centrul Naţional de Răspuns la Incidente de Securitate Cibernetică (CERT-RO) a publicat, la scurt timp după apariţia lui Bad Rabbit, rapoarte detaliate despre atac. Potrivit specialiştilor, în primă instanţă, infecţiile s-au concentrat pe zona estică a Europei şi în Rusia.

Totodată, cercetătorii companiei Eset au corelat campania NotPetya cu gruparea de spionaj cibernetic TeleBots, responsabilă pentru mai multe campanii APT (Advanced Persistant Threat) desfăşurate în ultimii ani, precum Sandworm, BlackEnergy, Electrum etc. Atacurile lui Bad Rabbit au afectat aproximativ 200 de organizaţii globale, iar din datele Eset reiese că distribuţia ameninţării aşeza Rusia pe primul loc – cu 65% din total, urmată de Ucraina (12,2%), Bulgaria (10,2%), Turcia (6,4%) şi Japonia (3,8%). La nivelul ţării noastre, datele CERT-RO arătau că un număr de 48 de site-uri au fost descoperite ca fiind nelegitime şi redirecţionau utilizatorii către serverul prin intermediul căruia puteau descărca programul sau malware-ul de tip ransomware, cu probleme.

Serviciul Român de Informaţii (SRI) preciza, în vară, că existau patru unităţi medicale afectate de ransomware-ul Bad Rabbit 4, respectiv: “Victor Babeş” din Capitală, precum şi unităţile medicale din Huşi, Dorohoi şi Alba. Ulterior, autorităţile au transmis informaţia că un număr de cinci spitale din Bucureşti au fost victime ale lui Bad Rabbit, iar internările şi externările în aceste instituţii s-au făcut cu mare dificultate, în timp ce reţetele erau eliberate cu întârziere, deoarece procedurile trebuiau efectuate manual. Datele ulterioare publicate de către reprezentanţii Centrului Naţional Cyberint al SRI au arătat că autorii atacurilor cibernetice asupra spitalelor din ţara noastră ar fi de origine chineză, la baza acestei concluzii fiind orele la care hackerii au fost activi şi indiciile lăsate de către aceştia în mesajele de răscumpărare.

Sursa: bursa.ro